2025 hw日记

本次使用设备:深信服防火墙,天眼,天清web应用网关,天融信ids

记一些印象深刻的事件

7.1

今天中午看到一起C2外联,往上一看居然好几天前就发起了挖矿连接。客户一看DNS日志,没有!于是不再理会。我想不过,问了一下HW经理,护网经理叫赶紧Call NAT厂商协助排查。而且C2告警竟有一月之多。把告警筛选为挖矿,我嘞个豆,全完了。好几个DMZ区的都是这样,但是我不知道处理了没有,因为今天的C2告警就一条。

事情变得棘手了起来,因为C2+外联矿池的缘故,至少要把这台机器给排查了,但是TMD,这个IP是个NAT IP。连上机都不知道上哪个。随后,报了两条特洛伊告警,妈的,特洛伊告警连个请求包都没有。我无情的上报,上报。客户也是人都傻了。经理说超过我们能力的 只能让客户自己去做了。。

希望不会提前回家。

7.3

服务器主动向外发起njRat通信请求。该木马实际由于攻击这使用.cab文件进行传播,实际打开运行后会启动一个.vbs脚本,从云上下载njRAT安装到本地。

通信特征为参数之间用|’|’|隔开。其中参数依次如下:

第一个参数为命令字,SGFjS2VkX0Q00TkwNjI3为base64编码后的被控端名称,WIN-JNAPIER0859、win 7 Professional SP1 x64为主机名及系统版本。19-02-01为客户端安装时间,此处应该未读取到,所以为初始时间。No表示摄像头状况,0.7d为njRAT版本,最后一串base64为base64编码后的被控端活动窗口名。

向上溯源,发现该主机最早在5.13日发生此告警,中间还有过C2连接,不过并未生效。

经过现场核查,DMZ区并无win7机器,可能为误报。

7.4

JDBC Attack

利用dbUrl执行JDBC Attack,payload是针对h2database的注入,执行自定义的shellexec,通过MLet表达式去调用defineClass加载自定义的字节码。但是深信服WAF并没有记录完数据包。不过可以看到header中的Cmd: echo “Tide”去做回显。当然此处及时阻断了

是一个针对jeecg JDBC注入。被WAF及时拦截,IP已封禁。

7.6 银狐病毒

有一个用户的电脑被远程控制了,然后给600多人的企微群发了这个图片

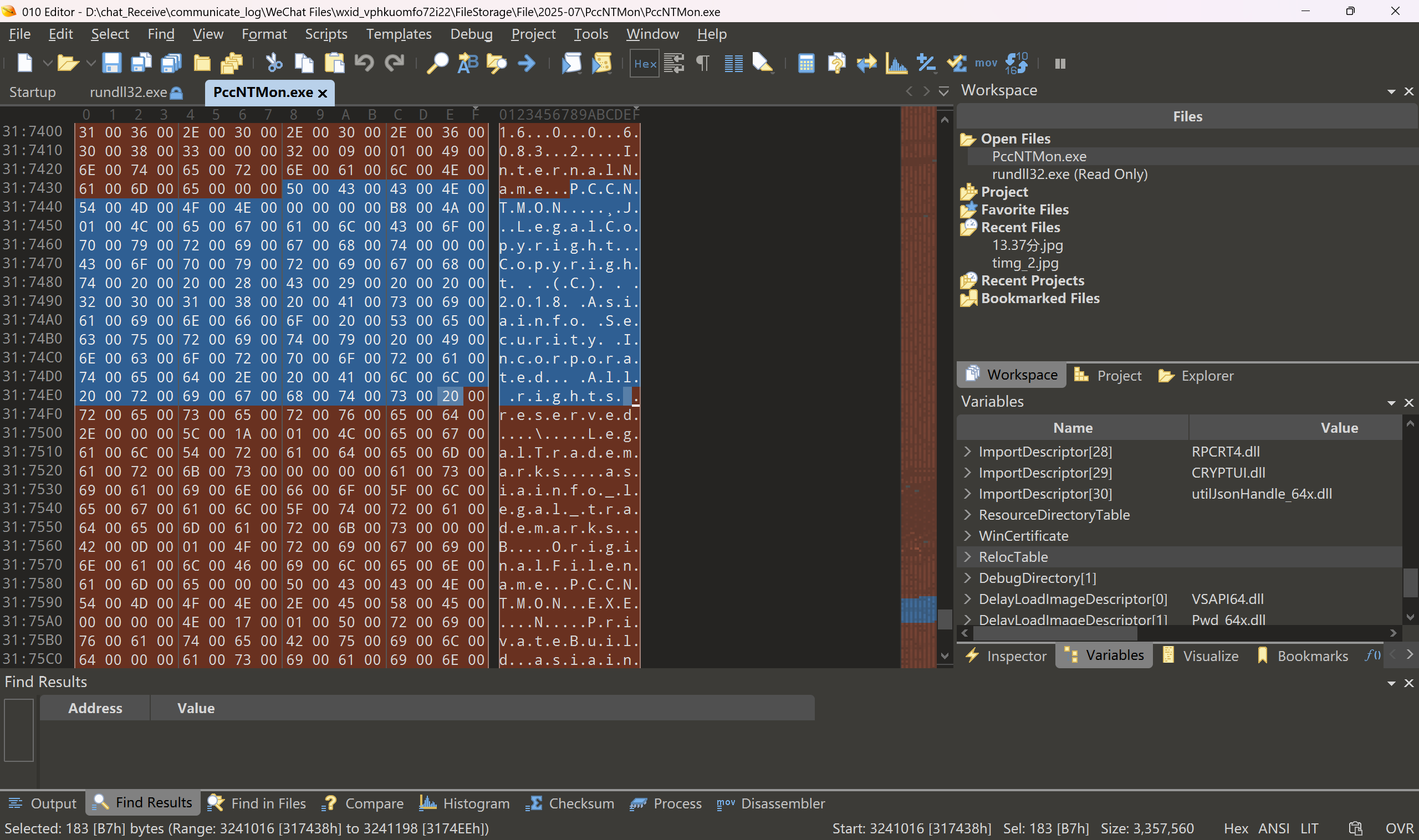

微步分析报告会释放rundll32.exe

由EDR团队确认为银狐病毒,银狐木马1.1版本主要是通过网站下载传播,受害者通过搜索引擎搜索到钓鱼网站,并下载和执行了伪装的安装程序包,从而在内存释放银狐木马。通过SetupFactory进行打包,加大了分析难度。执行过程中,多次利用白加黑、解密压缩包的方式释放恶意程序,而这些压缩包均带有密码。有的密码来自内存释放的脚本中的编码,有的密码则是“白文件”中硬编码的解压密码。此外,该程序经过精心编写,早期释放看似是图片的程序,实则利用图片尾部的Overlay,在最后阶段被用来加载Shellcode。此外还有多个变种病毒。

EDR给的临时处置:先找到发消息的人,让发起人企业微信,微信,钉钉退出

把手机微信和企业微信的密码都改一下。怀疑是手机扫的,比如手机扫码或者进钓鱼连接被窃取cookie或者按照指示修改了密码

信管部的查一下部门的有没有点击确认,或者进了日程邀请的,电脑杀一遍毒,让发送者查一下除了电脑、手机还有没有其他设备最近点了恶意连接

发起人病毒库更新到最新,临时禁止发起人去做一些高权限操作,或者给发起人电脑单独进行防火墙设置,监控发起人电脑有没有访问了国外(港澳台美国等IP),如果有及时联系。扫描了二维码的一同处置,电脑或者手机下了还没扫描的,先杀一遍毒,然后后面注意一点。

7.7

这吊域名不码了,一个针对XStream 的XString链触发Ldap JNDI注入。记不得是帆软还是泛微的洞了

7.9 银狐事件

又又又TM中银狐了,这次是钉钉,不过没有重装系统。客户把中毒主机搬到了我的面前。。

在目标主机上用了TRX EDR、360、火绒剑、安恒银狐专杀,都没找到可疑程序。然后我用everything去查找了目标群发消息之前10天内的文件落地情况,包括exe、msi、zip、lnk等执行文件,都没找到可疑文件(我也同步发给了姚威进行判断)。然后我跟另一个牢大得出结论是没中毒。目前给客户发送的消息如下

EDR团队牢大说

该事件只能就此停摆

我的银狐应急

我写的一个银狐的应急方案:

银狐二维码扫描涉及两个问题,一个是钓鱼页面直接骗密码,这样就无病毒可查杀,无样本可提取。另一个是下样本

中银狐病毒的应急处理:

- 先把主机涉及的社交软件改密码,下线。因为现在的银狐靠社交软件传播。

- 安装杀毒和看流量告警。对银狐查杀来说,目前只能杀毒。对中病毒的电脑用杀毒全盘扫描,然后在态势感知上,看是否有可疑联网请求,比如港澳台,香港IP,非工作时间有互联网IP链接。

- 有异常流量告警或者杀毒告警那就证明病毒在一个活跃期,如果有,就是提取样本。提交给EDR团队,分析样本,从样本寻找特征行为

期间对电脑隔离处理,勿重装系统

7.11

今天不截图了,介绍一下遇到的几个洞

泛微e-cology-mobile 6.6 messageType.do SQLI

泛微前台e-Mobile client.do 命令执行

因为泛微emobile是采用hsql数据库,所以有注入就可以直接执行java代码

还有掉毛直接dnslog的,太瞧不起人了

泛微E-Mobile client cdnfile接囗任意文件读取漏洞 /client/cdnfile/t/proc/self/cmdline

帆软 V9 任意文件覆盖漏洞 /WebReport/ReportServer?op=svginit&cmd=design_save_svg&filePath=chartmapsvg/../../../../WebReport/qpvrah.svg.jsp

帆软报表V8 get_geo_json任意文件读取漏洞 /ReportServe?op=chart&cmd=get_geo_json&resourcepath=privilege.xml

帆软报表系统存在表达式注入漏洞 /webroot/decision/nx/report/v9/print/ie/pdf。这个看了一下是TM 7.3的情报,这也能防下来也是逆天

根据行为判断,在扫描结束后并无再次访问(复现成功案例)的行为。即并未扫描成功,观察每个数据包也被及时阻断,并无回显。由于目标使用IP池进行扫描,IP过多,而WAF限制IP封禁上限。建议不封禁

7.14

奇安信天眼发起AsyncRAT远控木马失陷告警

查证IOC情报信息后为xred蠕虫

xred病毒是一种很常见的蠕虫病毒,路径一般在以下路径

及时隔离,并使用火绒剑和天融信EDR进行查杀。如果没有查杀到,手动查找该路径的病毒进行删除。客户收到消息马上找到终端,结果是今天刚拿出来用的旧机器,一连上网就报毒,已经重装了

7.15

听说一家支付,一家保险出局了,我们也是保险。查了相关业务,没有互联接口才放心下来,毕竟我看流量很少看横向和白名单api的流量,到时候被偷家了都不知道。

7.18

今日多个ip对多个业务发起该表达式注入扫描

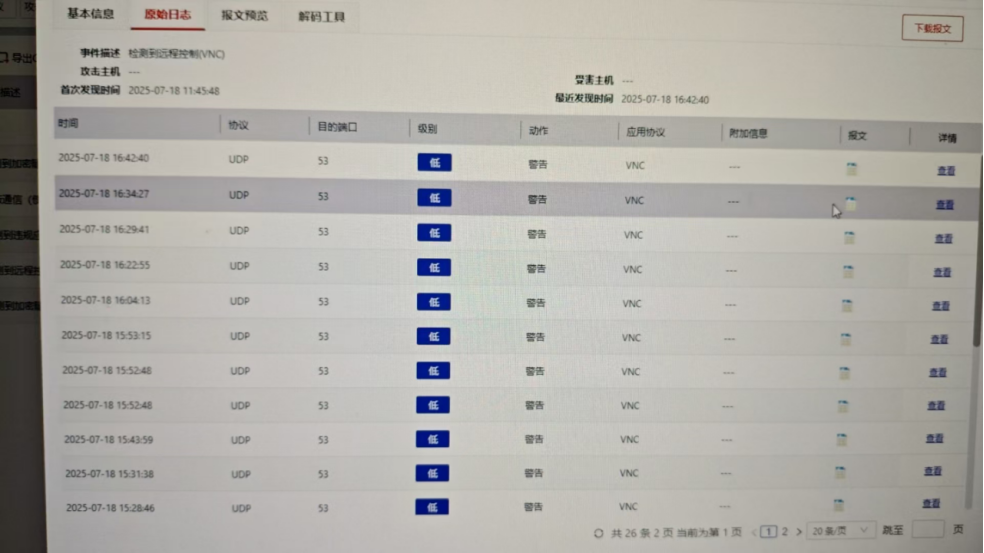

天融信入侵检测系统告警VNC协议异常流量

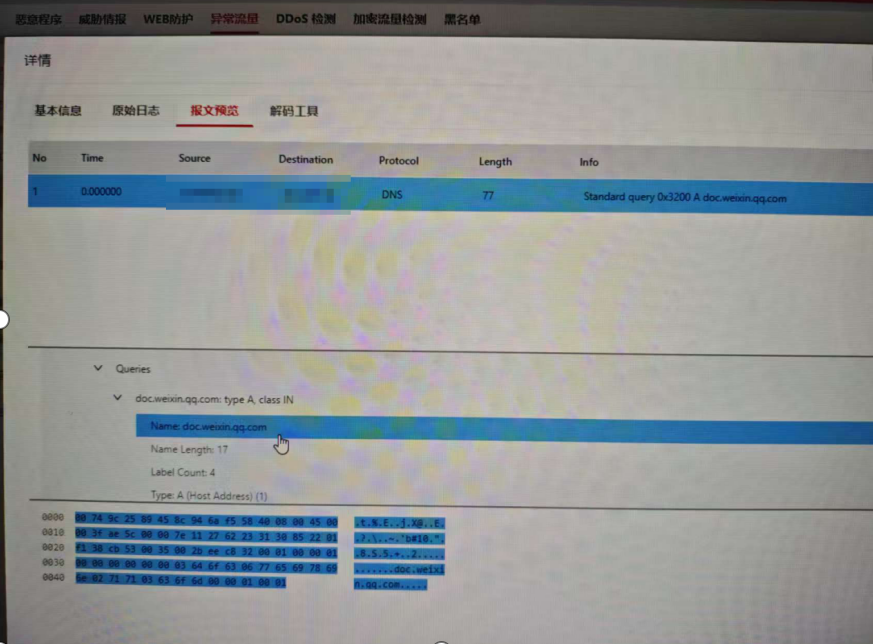

查看具体协议包内容

Standard query:表示这是一个标准的 DNS 查询报文(不是响应,不是反向查询,不是动态更新)。

0x3200:是该查询报文的 事务 ID(Transaction ID)。

A:表示查询的记录类型是 A 记录,即查询 doc.weixin.qq.com 这个域名对应的 IPv4 地址。

doc.weixin.qq.com:是查询的目标域名,DNS 客户端正在尝试解析这个域名对应的 IP 地址。

该数据包表示在下载或传输微信文档,属于误报。

7.21

老板发我一个程序,问是不是误报,我一打开一个亚信标识。。

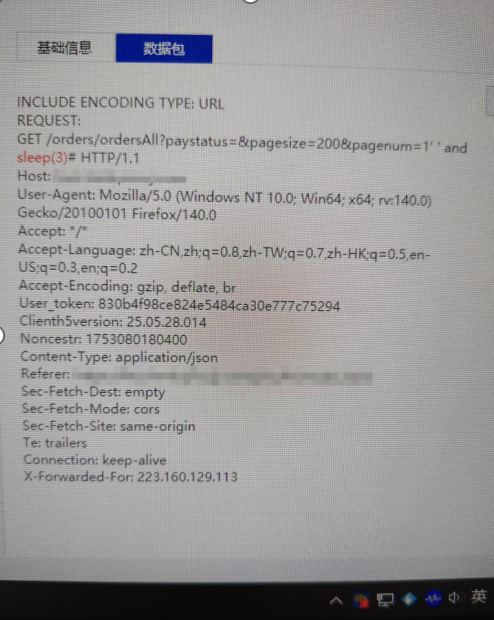

- SQL注入

短时间内发起多次SQL请求

Payload为SQL注入真实攻击探测

- Sality病毒

Sality病毒是一种复杂多变、多态化的感染型病毒,受影响系统为微软Windows,感染对象为exe和scr文件。

Sality最早于2003年被发现,随着多年的发展,Sality病毒已逐渐变得愈加顽固,其主要恶意代码体可实现动态、持久、功能齐全的病毒行为。比较新的Sality病毒变种,甚至采用了大量的rootkit技术,以隐藏自己和对抗杀毒产品。

感染Sality病毒往往是灾难性的,整个磁盘文件的绝大数exe和scr都会被植入恶意代码。由于Sality采用了多态变形加密,使每一次感染的二进制文件所植入的恶意代码都不尽相同,修复原文件变得困难重重。

Sality会全盘遍历并感染文件,也可能会注入病毒线程到所有进程中,甚至给感染主机下载并安装上大量恶意软件,或做为分布式计算的一个节点来破解密码。

当然,感染Sality也意味着主机的完全失陷,不管是做为跳板,还是为垃圾邮件提供中继,甚至窃取个人账号、密码、机密文件等等敏感信息,通通都可能发生。

由于Sality病毒会感染所有exe,U盘插上去也会被传染,直接重装系统是最好的方式。

晚上吃饭的时候客户给我说这个是个旧电脑,今天刚拿出来用。。

- todesk远程连接事件

Todesk远程控制流量,排查为某办公人员自带电脑使用toDesk,通知后已卸载。

7.23

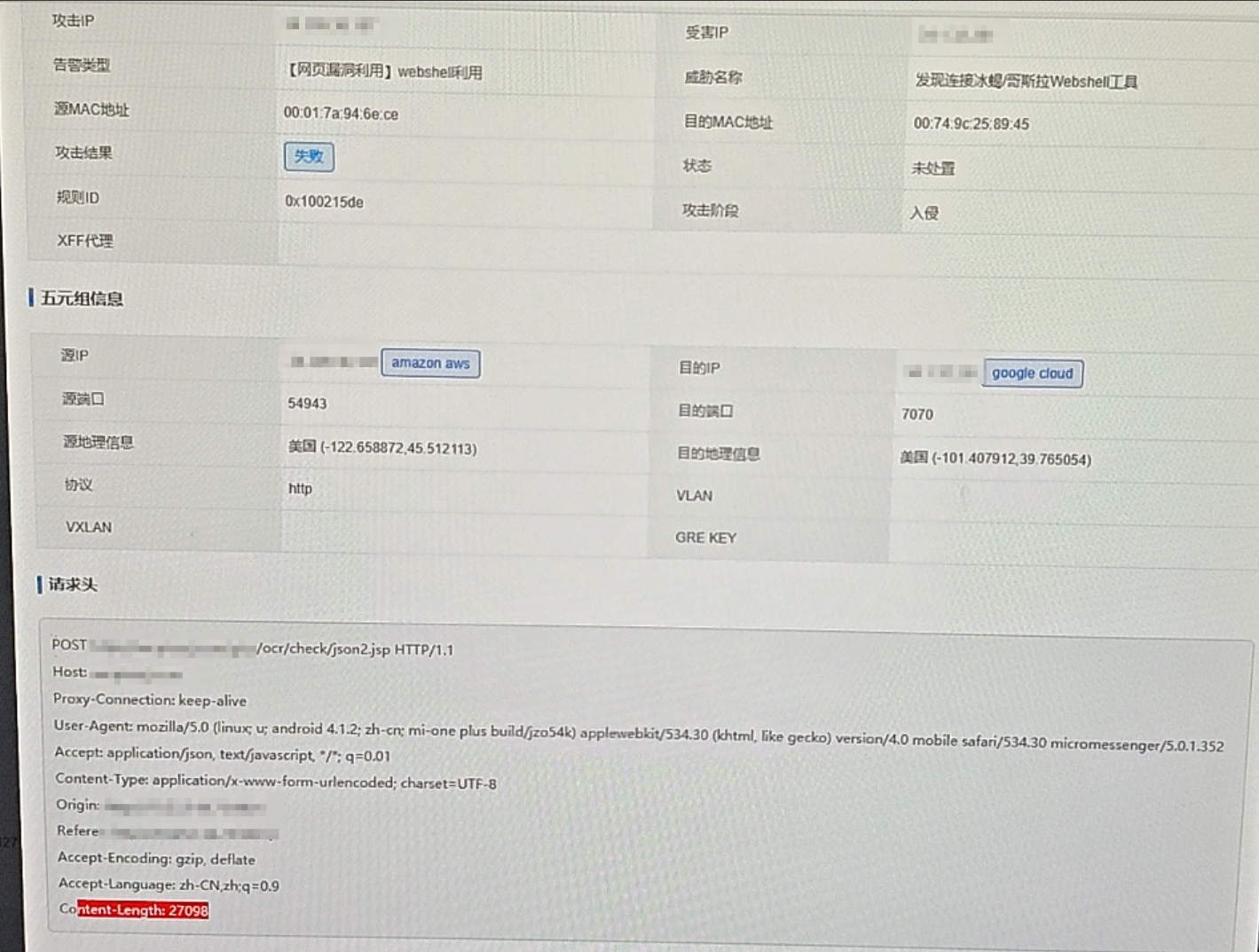

- 哥斯拉webshell告警

今日奇安信天眼出现一条哥斯拉webshell告警

哥斯拉的一个强特征是cookie最后会有分号,本流量包无cookie;第二个强特征是哥斯拉在进行初始化时会产生一个比较大的数据包,后面进行命令执行等操作时产生的base64数据包会比较比较小。

查看数据包,均为乱码,无base64内容,数据包也很小。前面没有握手告警,不会是注入后的命令执行。

综合查看为访问jsp的误报

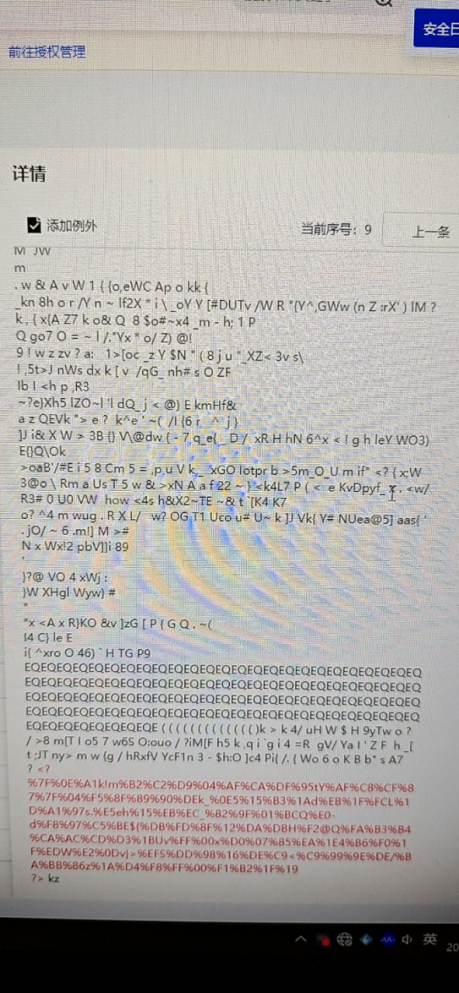

除此以外,深信服WAF上有一条webshell上传告警,其请求体如下:

由于该路由为图片上传路由,因此如果是恶意请求,仅图片马一种可能,但是解码后为乱码。最重要的是,考虑到该路由为java路由,而告警特征为php特征,所以为误报。

7.24

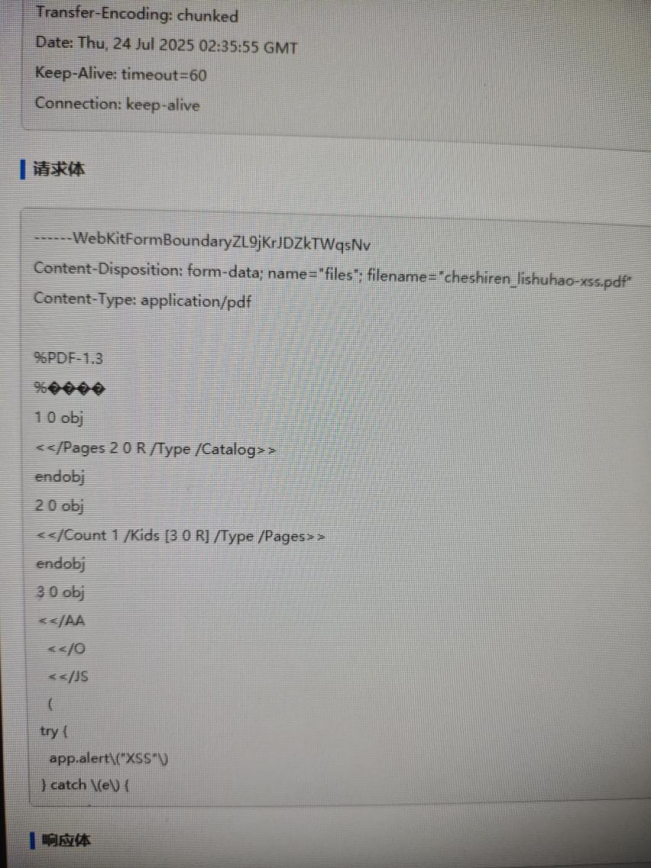

- 文件上传XSS

该IP在上传图像的路由上传了PDF文件,文件内容为XSS攻击代码。该IP在天清上还有SQL注入行为

7.25

内对内一条SQL真实攻击流量,上报核查后为外网流量转发日志平台,误报。

7.29

- 帆软探测、Apache Solr信息泄露、Shiro框架探测

115.190.97.26发起各项信息泄露扫描,分别在天眼流量传感器上出现Apache Solr扫描、深信服WAF上出现帆软告警、天清Web应用安全网关出现Shiro告警。

- 文件上传

今日深信服WAF 42.193.101.38出现告警,攻击者对EnterpriseapplicationController/acquirenumber接口发起文件上传,分别尝试上传jsp/phP/phtml等恶意shell文件,且内容和MIME为PNG文件头进行绕过。

- Log4j漏洞扫描

该IP尝试在HTTP每个请求头和负载用log4j外带本机hostName信息到自定义的oast.me域名,该域名为临时域名,时常被用于临时外带,防止溯源。

本次Hvv遇到最多的扫描事件:springboot actuator未授权访问、swagger未授权、api/v1/docs未授权、泛微指纹扫描(e-mobile,ecology,eoffice9/version.json等),帆软指纹扫描